- Botnet

Deskripsi:

- Terdiri

dari dua kata, yaitu BOT (program yang otomatis) dan Net (networking).

Jadi botnet merupakan program yang secara otomatis, bekerja dalam

network tertentu yang bertujuan untuk mendapatkan “sesuatu” secara

brutal, karena semua komputer yang terhubung dalam jaringan akan

diserang semuanya secara otomatis.

- Contoh:

conficker.vmx. Botnet ini sulit sekali dihilangkan, karena mempunyai

fitur autoupdate ke server yang ditunjuk, sehingga conficker ini sulit

dilacak dan dihilangkan.

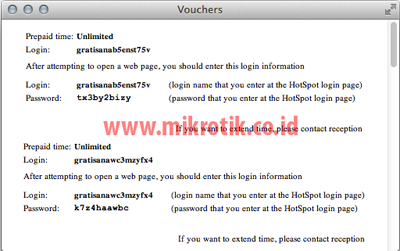

- Memaksa masuk (Brute Force) dan kamus password (Dictionary)

Deskripsi:

- Menyerang database atau menyerang login prompt yang sedang aktif.

- Brute

Force: upaya menemukan password dari account user dengan cara

sistematis, mencoba berbagai kombinasi angka, huruf dan simbol.

- Dictionary:

upaya menemukan password dengan mencoba berbagai kemungkinan password

yang dipakai user dengan kamus password yang sudah didefinisikan

sebelumnya.

Cara mengatasi:

- Aturan

pembuatan password yang kuat, misalnya tidak boleh menggunakan tanggal

lahir, nama, password dengan kombinasi huruf dana angka

- Denial of Service (DoS)

Deskripsi:

- Membuat layanan jaringan jadi mampet.

- Bentuk:

mengirim paket data yang besar terhadap suatu server dan memanfaatkan

celah yang rentan dari sistem operasi, layanan-2 atau aplikasi-2.

- Akibat serangan: sitem crash atau pemakaian CPU 100 %.

- Jenis-jenis DoS: Distributed Denial of Service (DSoS), Distributed Reflective Denial of Service (DRDoS).

- Contoh

akibat serangan: layanan pemesanan selalu gagal atau username tidak

bisa login, daftar barang tidak bisa muncul atau sudah dicetak.

- Identity Tteft

Deskripsi:

- Pencurian

informasi tentang identitas kita yang dilakukan melalui komputer

offline, jaringan LAN, internet maupun melalui transaksi-transaksi dalam

kehidupan sehari-hari.

- Smurf Attack

Deskripsi:

- Membanjiri komputer client dengan sampah.

- Mengirimkan broadcast kepada segmen jaringan sehingga semua node dalam jaringan akan menerima paket broadcast.

- Ada yang menggolongkan sebagai DoS.

- Ping of Death

Deskripsi:

- Menggunakan tool khusus dengan mengirimkan paket ping oversized yang banyak sekali kepada korbannya.

- Akibatnya: sistem crash, freeze atau reboot.

- Ada yang menggolongkan sebagai DoS.

- Stream Attack

Deskripsi:

- Mengirim jumlah paket besar menuju port pada sistem korban menggunakan sumber nomor yang random.

- Ada yang menggolongkan sebagai DoS.

- Spoofing

Deskripsi:

- Seni untuk menjelma menjadi sesuatu yang lain.

- IP address atau node source yang asli diganti IP address atau node source yang lain.

- Contoh: pemalsuan web Paypal

- Serangan Pembajakan (Man in the Middle)

Deskripsi:

- Mengkomposisikan

dua titik link komunikasi dengan jalan: menyusup antara dua party dan

para penyerang memposisikan dirinya dalam garis komunikasi dimana dia

bertindak sebagai proxy atau mekanisme store and forward.

- Akibat:

para penyerang bisa menangkap logon credensial atau data sensitive

ataupun mampu mengubah isi pesan dari kedua titik komunikasi.

- Spamming

Deskripsi:

- Spam merupakan email/newsgroup/pesan diskusi forum yang tak diundang.

- Berupa iklan dari vendor atau bisa berisi kuda Trojan.

- Biasanya datang bertubi-tubi tanpa diminta dan sering kali tidak dikehendaki oleh penerimanya.

- Mirip dengan DoS.

- Cara

kerja: pembuat spam akan membuat mailing list dari alamat-alamat email

yang ditemukan dari situs-situs terkenal seperti Facebook, Multiply,

Friendster dll. Setelah itu file-file akan disebarkan melalui

email-email tersebut.

- Sniffer (Snooping Attact)

Deskripsi:

- Kegiatan user perusak yang ingin mendapatkan informasi atau traffic melalui jaringan.

- Merupakan program penangkap paket data yang bisa di duplikasikan isi paket yang melalui media jaringan ke dalam file.

- Fokus untuk mendapatkan logon credensial, kunci rahasia, password dan lainnya.

- Contoh:

menyadap suatu pengiriman program saat memasukkan password dengan

tujuan mendapatkan password pengguna atau menduplikasikan program yang

dikirimi program.

- Crackers

Deskripsi:

- User yang ingin merusak sistem.

- Akibat:

kegiatan pencurian data/ide, disable system, kompromi keamanan, opini

negative public, kehilangan pasar saham, mengurangi keuntungan,

kehilangan produktivitas.

- Contoh: seorang pencopy software seperti microsoft.

- Keahlian

minimal cracker: bisa membuat program C, C++, atau Perl, memiliki

pengetahuan TCP/IP, menguasai sistem operasi UNIX atau VMS, suka

mengkoleksi software dan hardware lama.

- Hacker

Deskripsi:

- Seseorang

atau beberapa orang yang ahli dan mengetahui seluk beluk komputer,

baik, software, hardware, keamanan atau jaringannya. Sesungguhnya tidak

semua hacker melakukan kejahatan, ada hacker

yang berfungsi sebagai peneliti dan pengembang dengan cara menelusuri

lubang-lubang keamanan sebuah software atau jaringan komputer.

- Back Door

Deskripsi:

- Serangan dengan sengaja membuka suatu “pintu belakang” bagi pengunjung tertentu, tanpa disadari oleh orang yang menginstall software.

- Contoh:

E-bay untuk mengizinkan pengembang tersebut memperoleh informasi

mengenai transaksi yang terjadi antara pembeli dan penjual, termasuk

kartu kredit.

- Social Engineering

Deskripsi:

- Bentuk serangan yang memanfaatkan

sisi kelemahan manusia, misalnya dengan merekayasa perasaan user

sehingga user bersedia mengirim informasi kepada hacker untuk

selanjutnya digunakan untuk merusak sistem.

- Misalnya: email yang meminta target untuk membuak attachment yang disisipi worm/trojan horse untuk merusak jaringan.

- DNS Poisoning

Deskripsi:

- Usaha

merubah atau merusak isi DNS sehingga semua akses yang memakai DNS akan

disalurkan ke alamat yang salah atau alamat yang dituju tidak bisa

diakses.

- User

melakukan login ada rekening internetnya. Karena sudah dialihkan, maka

ia mengakses ke suatu situs palsu yang serupa dan telah dipersiapkan

oleh hacker.

- Phising Mail

Deskripsi:

- Email

yang seolah-olah dikirim dari bank tempat kita menyimpan uang, dari

situs tempat kita membeli barang secara online. Bila kita log ini ke

dalam situs gadungan tersebut maka situs itu akan mencuri username dan

password yang akan merugikan kita.

- Berasal

dari bahasa Inggris yang berari pengelabuhan. Phishing berupa webpage

yang alamatnya mirip dengan web aslinya. Misalnya: www.klikbca.com diubah menjadi www.clickbca.com atau www.klikkbca.com.

Jika dilihat ketiganya memiliki pelafalan yang sama, tetapi tujuannya

berbeda. Klik BCA bertujuan untuk mengakses suatu alamat bank swasta di

Indonesia, tetapi click BCA bertujuan ke suatu komputer dimana

pemiliknya mengetahui username dan password Anda jika Anda memasuki web

tersebut.

- Adware

Deskripsi:

- Kependekan

dari advertising software, yaitu sebuah program untuk mengiklankan

sesuatu yang dapat secara otomatis tampil dalam web browser atau pop up.

- Adware bisa terdownload tanpa sengaja bila kita tidak teliti saat mengeklik iklan yang tampil dalam sebuah pop-up.

- Ada yang menyamakan dengan spyware.

- Virus dan Worm

Deskripsi:

- Program

komputer aktif yang tersembunyi dan membahayakan, karena bersifatt

merusak sistem komputer. Virus dapat menginfeksi program komputer lain

atau file data serta dapat terdistribusi ke komputer lain dengan

membonceng pendistribusian file/program lain.

- Spyware

Deskripsi:

- Merupakan

program komputer yang biasanya tanpa sengaja terinstall untuk melakukan

perusakan, penyalinan dan/atau pengintipan aktifitas sebuah komputer,

sehingga segala aktifitas saat menggunakan komputer dapat dipantau,

dicopy dari tempat lain. Spyware biasanya terinstall karena

ketidaktelitian pengguna komputer saat menegklik suatu pop-up atau

browsing internet

- Remote Attack

Deskripsi:

- Segala

bentuk serangan terhadap suatu sistem dimana penyerangannya tidak

memiliki kendali terhadap mesin tersebut karena dilakukan dari jarak

jaruh di luar sistem jaringan atau media transmisi.

- Hole

Deskripsi:

- Kondisi

dari software atau hardware yang bisa diakses oleh pemakai yang

memiliki otoritas atau meningkatnya tingkat pengaksesan tanpa melalui

proses otoritasi.

- Phreaking

Deskripsi:

- Perilaku menjadikan pengamanan telepon melemah.

- Wireless Attack

Deskripsi:

- Biasanya berbentuk pencurian bandwidth

- HTTPD Attack

Deskripsi:

- Memanfaatkan

kerawanan webserver, misalnya: buffer, overflows, httpd bypasses, cross

scripting, web code vulnerabilities, URL floods.

- Contoh:

melalui cross XSS seorang attacker bisa mengeksploitasi pertukaran

cookies antara browser dan webserver. Fasilitas ini dapat mengaktifkan

script untuk merubah tampilan web dll. Script ini bisa menjalankan

malware, membca informasi penting dan mengexpose data sensitive seperti

nomor credit card dan password.

- Pencurian Cookie

Deskripsi:

- Cookie

adalah kumpulan data yang dikirimkan oleh server atau admin sebuah

website kepada webbrowser yang digunakan. Kemudian web browser akan

mengembalikan lagi data tersebut untuk mengakses website tanpa ada perubahan sedikitpun.

- Kenapa

berbahaya ? Untuk mengakses sbuah situ dibutuhkan transfer cookie dari

user ke server dan sebaliknya, sebagai proses authentifikasi dan

enkripsi data sekaligus konfirmasi identitas user. Sehingga jika cookie

dicuri, maka pencuri dapat menggunakan cookie tersebut untuk mengakses

situs ilegal maupun memalsukan identitasnya.

- Pencurian cookie dapat menggunakan script.

- Ip Spoofing

Deskripsi:

- Atau

juga lebih dckerikenal dengan source address spoofing,yaitu pemalsuan

alamat ip attacker, sehingga sasaran menganggap alamat ip attacker

adalah alamat ip dari host didalam jaringan bukan dari luar jaringan.

- Malware

Deskripsi:

- Merupakan serangan yang dilakukan ketika attacker menaruh program- program penghancur, seperti virus,

worm, dan trojan pada sistem sasaran. Progaram –program penghancur ini

sering juga disebut sebagai malware. Program – program ini mempunyai kemampuan unutk merusak sistem, pemusnahan file, pencurian password, sampai dengan membuka backdoor.

- Ftp Attack

Deskripsi:

- Salah

satu serangan yang dilakukan terhadap File Transfer Protokol adalah

serangan buffer overflow yang diakibatkan oleh perintah malformed.

Tujuan menyerang FTP server ini rata-rata adalah untuk mendapatkan

command shell ataupun unutuk melakukan Denial Of Service. Serangan

Denial Of Service akhirnya dapat menyebabkan seorang user atau attacker

untuk mengambil resource didalam jaringan tanpa adanya autorisasi,

sedangakan command shell dapat membuat seorang attacker mendaptak akses

kesistem server dan file data akhirnya seorang attacker bisa membuat

anonymous foot-access yang mempunyai hak penuh terhadap sistem bahkan

jaringan yang diserang.

- Sniffer

Deskripsi:

- Adalah sustu usaha untuk menangkap setiap data yang lewat dari suatu jaringan,dapat berupa password dan user dari pengguna lain.

- DNS Forgery

Deskripsi:

- Salah

satu cara yang dapat dilakukan oleh seseorang untuk mencuri data-data

penting orang lain adalah dengan cara melakukan penipuan. Salah satu

bentuk penipuan yang bisa dilakukan adalah penipuan data-data DNS. DNS

adalah sebuah sistem yang akan menterjemahkan nama sebuah situs

atau host menjadi alamat IP situs atau host tersebut.

Cara kerja DNS cukup sederhana, yaitu sebuah host mengirimkan

paket (biasanya dengan tipe UDP) yang pada header paket tersebut

berisikan alamat host penanya, alamat DNS resolver, pertanyaan yang

diinginkan serta sebuah nomor identitas. DNS resolver akan mengirimkan

paket jawaban yang sesuai ke penanya. Pada paket jawaban tersebut

terdapat nomor identitas, yang dapat dicocokkan oleh penanya dengan

nomor identitas yang dikirimnya. Oleh karena cara kerja yang sederhana

dan tidak adanya metode otentikasi dalam sistem komunikasi

dengan paket UDP, maka sangatmemungkinkan seseorang untuk

berpura-pura menjadi DNS resolver dan mengirimkan paket jawaban palsu

dengan nomor identitas yang sesuai ke penanya sebelum paket jawaban dari

DNS resolver resmi diterima oleh penanya. Dengan cara ini, seorang

penyerang dapat dengan mudah mengarahkan seorang pengguna untuk

melakukan akses ke sebuah layanan palsu tanpa diketahui pengguna

tersebut. Sebagai contoh, seorang penyerang dapat mengarahkan seorang

pengguna Internet Banking untuk melakukan akses ke situs

Internet Banking palsu yang dibuatnya untuk mendapatkan data-data

pribadi dan kartu kredit pengguna tersebut.

- Untuk dapat melakukan gangguan dengan memalsukan data DNS, seseorang membutuhkan informasi-informasi di bawah ini :

· Nomor identitas pertanyaan (16 bit)

· Port tujuan pertanyaan

· Alamat IP DNS resolver

· Informasi yang ditanyakan

· Waktu pertanyaan.

- Pada

beberapa implementasi sistem operasi, informasi diatas yang dibutuhkan

seseorang untuk melakukan penipuan data DNS bisa didapatkan. Kunci dari

serangan tipe ini adalah, jawaban yang diberikan DNS resolver

palsu harus diterima oleh penanya sebelum jawaban yang

sebenarnya diterima, kecuali penyerang dapat memastikan bahwa penanya

tidak akan menerima jawaban yang sebenarnya dari DNS resolver yang

resmi.

- DNS Cache Poisoning

Deskripsi:

- Bentuk

lain serangan dengan menggunakan DNS adalah DNS Cache Poisoning.

Serangan ini memanfaatkan cache dari setiap server DNS yang merupakan

tempat penyimpanan sementara data-data domain yang bukan tanggung jawab

server DNS tersebut. Sebagai contoh, sebuah organisasi 'X' memiliki

server DNS (ns.x.org) yang menyimpan data mengenai domain 'x.org'.

Setiap komputer pada organisasi 'X' akan bertanya pada

server 'ns.x.org' setiap kali akan melakukan akses

Internet. Setiap kali server ns.x.org menerima pertanyaan

diluar domain 'x.org', server tersebut akan bertanya pada pihak

otoritas domain. Setelah mendapatkan jawaban yang dibutuhkan, jawaban

tersebut akan disimpan dalam cache, sehingga jika ada pertanyaan yang

sama, server 'ns.x.org' dapat langsung memberikan jawaban yang benar.

Dengan tahapan-tahapan tertentu, seorang penyerang dapat

mengirimkan data-data palsu mengenai sebuah domain yang kemudian

akan disimpan di cache sebuah server DNS, sehingga apabila server

tersebut menerima pertanyaan mengenai domain tersebut, server akan

memberikan jawaban yang salah. Patut dicatat, bahwa dalam serangan ini,

data asli server DNS tidak mengalami perubahan sedikitpun. Perubahan

data hanya terjadi pada cache server DNS tersebut.Cara yang paling

efektif dalam menghadapi serangan yang merubah DNS server adalah dengan

melakukan otentikasi host yang akan kita hubungi. Model otentikasi

yang banyak digunakan saat ini adalah dengan mempergunakan digital

certificate. Dengan digital certificate, seseorang dapat dengan yakin

bahwa host yang dia akses adalah host yang sebenarnya

Celah –celah yang berasal dari dalam jaringanyang pernah kami temukan.

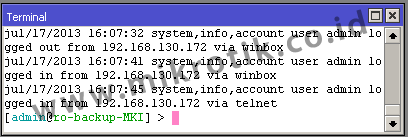

1. Password Attacker

Deskripsi:

- Adalah usaha penerobosan saut sistem jarignan dengan cara memperoleh password dari jaringan tersebut. PASSWORD

merupakan sesuatu yang umum jika bicara tentang keamanan. Kadang

seorang user tidak peduli dengan nomor pin yang mereka miliki, seperti

bertransaksi online lewat warnet, bahkan bertransaksi online dirumah pun

sangat berbahaya jika tidak dilengkapi dengan SOFTWARE SECURITY seperti SSL dan PGP.

2. Merusak File Server

Deskripsi:

- Protokol

–protokol untuk transportasi dat tulang punggung dari INTERNET adalah

tingkat TCP (TCP Level) yang mempunyai kemampuan dengan mekanisme untuk

baca/tulis antara jaringan dan hosts. Attacker bisa dengan mudah

mendaptakan akses kedirectory file. Tergantung pada OS yang digunakan,

attacker bisa meng extra informasi tentang jaringan, sharing privileges,

nama dan lokasi dari user dan groups, dan spesifikasi dari aplikasi

atau baner (nama dan versi software).

Sistemyang dikonfigurasi atau diamankan secara minimal akan dengan

mudah membeberkan informasi ini bahkan melalui firewall pun. Pada sistem

UNIX, informasi ini dibawa oleh NFS diport 2049. Sistem windows

menyediakan data ini pada SMB dan NETBIOS pada port 135-139 (NT) dan port 445 pada win2k.

3. Deface Web Server

Deskripsi:

- Kerawanan yang terdapat dalam HTTP ataupun WEB Server ada lima macam:

1. Buffer overflows

2. Httpd

3. Bypasses

4. Cross scripting

5. Web kode vulnerabilities, dan

6. URL floods.

- HTTPD buffer overflow bisa terjadi karena attacker menmbahkan erorr's

pada port yang digunakan untuk web traffic dengan cara memasukan banyak

karakter dan string untuk menemukan tempat overflow yang sesuai. Ketika

tempat unutk overflow ditemukan, seorang attacker akan memasukan string

yang akan menjadi perintah yang dapat dieksekusi. Buffer overflow dapat memberikan attacker access ke command prompt. Beberapa feature dari HTTPD bisa digunakan untuk menciptakan HTTPD, bypass, memberi akses keserver menggunakan logging. Dengan cara ini, sebuah web bisa diakses dan diganti tanpa dicatat oleh web server. Cara ini sering digunakan oleh para cracker, hacktivis, dan cyber vandals untuk mendeface website.